Содержание

iftop — мониторинг загрузки канала в реальном времени

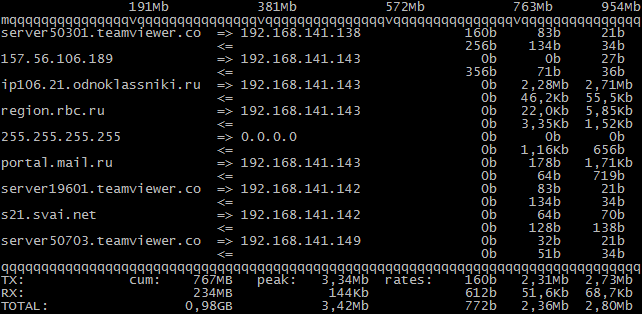

Чтобы посмотреть загрузку сетевого интерфейса, есть одна маленькая наглядная утилита iftop.

Всегда можно посмотреть кто и откуда качает. Самое главное понять кто загружает ваш канал.

# iftop # iftop -i bge0 - на выбранном интерфейсе

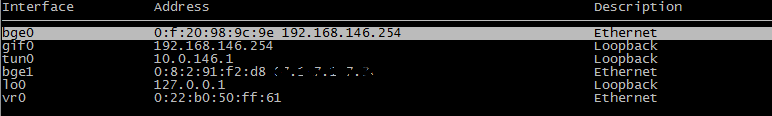

Посмотреть сетевые интерфейсы:

# ifconfig

FreeBSD — как посмотреть загрузку сетевого интерфейса и узнать кто занимает канал

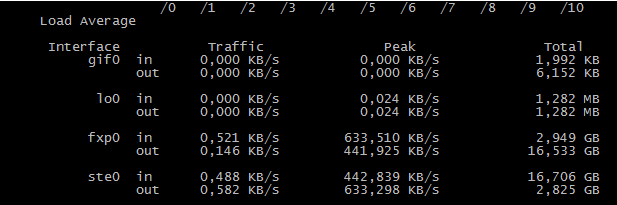

Еще один способ посмотреть как в данный момент загружен сетевой канал, показывает команда systat, набираем в командной строке:

systat -ifstat n

Где n — количество времени в секундах, через которое данные будут обновляться. Вывод команды systat:

Traffic — текущая загруженность канала,

Peak — максимальная загрузка канала,

Total — суммарное значение.

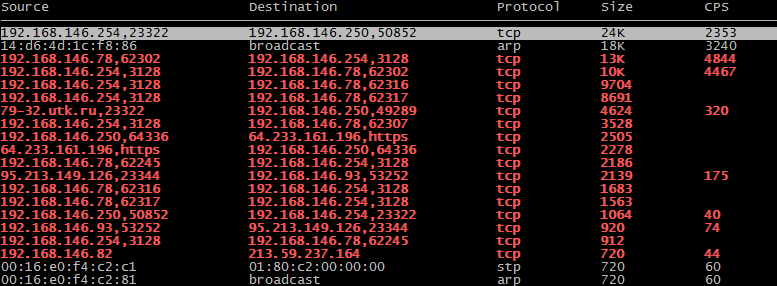

TRAFSHOW — утилита просмотра сетевой активности

Утилита просмотра сетевой активности практически в реальном времени помогает оценить интенсивность использования канала.

Устанавливаем через portmaster

# portmaster /usr/ports/net/trafshow

Installing trafshow-5.2.3_2,1…

===> SECURITY REPORT:

This port has installed the following files which may act as network

servers and may therefore pose a remote security risk to the system.

/usr/local/bin/trafshow

If there are vulnerabilities in these programs there may be a security

risk to the system. FreeBSD makes no guarantee about the security of

ports included in the Ports Collection. Please type ‘make deinstall’

to deinstall the port if this is a concern.

For more information, and contact details about the security

status of this software, see the following webpage:

http://soft.risp.ru/trafshow/index_en.shtml

===>>> Installation of net/trafshow (trafshow-5.2.3_2,1) complete

Либо как обычно:

# cd /usr/ports/net/trafshow && make install clean

Запускаем:

# trafshow

Выбираем сетевой интерфейс, который хотим промониторить.

Наслаждаемся, красивой картинкой :-)

Можно при запуске сразу указать нужный интерфейс:

# trafshow -i bge0

Можно установить фильтр на конкретный ip адрес или подсеть:

# trafshow -i bge0 host 192.168.146.200 # trafshow -i bge0 net 192.168.146.0 mask 255.255.255.0

Прослушивать NetFlow пакеты по UDP, по порту 3128, чтобы отобразить его содержимое:

# trafshow -n -i bge0 -u 3128

trafshow [-vpnb] [-a len] [-c conf] [-i ifname] [-s str] [-u port] [-R refresh] [-P purge] [-F file | expr] Where: -v Print version number, compile-time definitions, and exit -p Don't put the interface(s) into promiscuous mode -n Don't convert numeric values to names -b To place a backflow near to the main stream -a len To aggregate IP addresses using the prefix length -c conf Color config file instead of default /usr/local/etc/trafshow -i ifname Network interface name; all by default -s str To search & follow for string in the list show -u port UDP port number to listen for Cisco Netflow; default 9995 -R refresh Set the refresh-period of data show to seconds; default 2 sec -P purge Set the expired data purge-period to seconds; default 10 sec -F file Use file as input for the filter expression expr Filter expression; see tcpdump(1) for syntax

Для того, чтобы прервать вывод команд используйте комбинацию клавиш <CTRL>+<C>

Полезные ссылки:

NTOP — сетевой анализатор трафика

TCPDUMP — утилита UNIX (есть клон для Windows), позволяющая перехватывать и анализировать сетевой трафик, проходящий через компьютер, на котором запущена данная программа.